Os Protocolos são conjuntos de

regras sobre o modo como se dará a comunicação entre as partes envolvidas.

Colocando este principio para os computadores, digamos que os protocolos seriam

o “dialeto” para que os dispositivos conectados na rede conversem entre si,

trocando as informações necessárias para transmitir ao usuário.

O Modelo OSI possui em sua totalidade

7 camadas que ficam trocando informações sobre os processos do computador. Para

que estas informações sejam trocadas, utiliza-se os protocolos, que

conheceremos adiante.

Abaixo as camadas do Modelo OSI e

as suas principais funções:

Vejamos a seguir alguns protocolos

que não são muito conhecidos, mas fazem parte das camadas do Modelo OSI (Open Systems Interconnec).

Ø Na Camada de Aplicação encontramos

os protocolos FTAM e CMIP.

O Protocolo FTAM (File Transfer Access Method) baseado

em protocolo Britânico e na ideia de uma área de armazenamento de arquivos

virtuais que são mapeados em uma área de armazenamento de arquivos real por

meio de software. Ou seja, o usuário que utiliza o FTAM tem permissão para

realizar operações que gerenciam o armazenamento de arquivos virtual.

O Protocolo

CMIP (Common Management Information

Protocol) é utilizado também para o gerenciamento de ativos de rede,

utilizando “gerentes e agentes. É orientado por conexão e possui uma

complexidade de programação, por este motivo algumas redes não suportam seu

funcionamento.

Ilustração do Protocolo CMIP

Ø Na Camada de Apresentação

encontramos os protocolos XDR e MIME.

O Protocolo XDR (eXternal Data Representation) permite que

os dados sejam empacotados em uma arquitetura de maneira independente para que

os dados sejam transferidos entre sistemas de computadores heterogêneos. Este

Protocolo é implementado como uma biblioteca de funções que são portáveis entre

diferentes sistemas operacionais e também são independentes da camada de transporte.

O Protocolo MIME (Multipurpose Internet Mail

Extensions) é um protocolo que foi definido com o objetivo de permitir

a inclusão de dados não-ASCII via e-mail. Isto porque, o

protocolo SMTP – usado para transferência de e-mails – trabalha

apenas com caracteres NTV ASCII, formado por 8 bits: o bit mais

significativo em zero, seguido por 7 bits ASCII. O MIME atua

convertendo os dados não-ASCII inseridos pelo usuário, para

dados ASCII, de forma que possam ser transmitidos pelo SMTP. Ou seja,

este protocolo permite o envio, por correio electrónico, de arquivos que

não sejam exclusivamente de texto.

Os exemplos de arquivos enviados pelo MIME são Transmissão de caracteres especiais, imagens,

áudio e vídeo.

O MIME é um protocolo complementar ao SMTP, não sendo

responsável pela transmissão dos dados. Além disso, seu uso não está restrito

com SMTP, podendo ser utilizado com qualquer protocolo de envio de

e-mails, como o POP3.

Para ficar mais claro, veja a imagem a seguir:

Ø Na Camada de Sessão encontramos

os protocolos NETBIOS e SOCKET.

O protocolo NetBIOS (Network

Basic Input/Output System) é um sistema de entrada/saída

básica de rede, programa que amplia um sistema operacional de um computador, acrescentando serviços de rede. O NetBIOS foi desenvolvido para

computadores IBM e foi adotado pela Microsoft para os seus sistemas de rede.

O NetBIOS possui conexões para

computadores conectados a redes locais (LANs) e proporciona duas formas de

comunicações: um modo de sessão de conexão orientada e um modo de datagrama sem

conexão. Esse modo de sessão cria um elo entre

dois computadores para durar somente na "conversação"; isso habilita a

verificação de erros e sequenciamento de pacote de dados. O modo

datagrama envia cada pacote de dados independentemente e não inclui os

recursos de verificação de erros.

O NetBIOS é ideal para redes

subjacentes, pois é projetado para funcionar em vários sistemas de rede diferentes, como

troca de pacotes de rede de internet

(IPX) ou no protocolo de controle de transmissão/protocolo de internet

(TCP/IP).

O protocolo SOCKET corresponde a pontos de conexão para a rede

TCP/IP, eles funcionam de forma parecida aos soquetes de eletricidade, ou seja,

funcionam como um ponto de contato elétrico entre aparelhos. Durante a conexão

entre dois computadores, cada um deles utiliza um socket. No qual um é

denominado servidor e o outro de cliente a conexão é estabelecida através de

somente um endereço de destino e um número de porta. Existem duas formas de

transmissão de sockets, onde há conexão e um onde não há.

Hoje em dia, a maioria da

comunicação entre computadores é baseada no Protocolo de Internet. Entretanto a maioria dos soquetes de rede são soquetes de

Internet.

Um socket de rede pode ser usado

em ligações de redes de computadores para um estabelecer um elo bidirecional de comunicação entre

dois programas que utilizam o mesmo protocolo que estão ligados na mesma rede.

O telefone é um exemplo onde é estabelecida

uma conexão e depois interrompem a ligação, já os sem conexão funcionam

de forma pouco eficiente. A escolha do modo de transmissão depende das

necessidades de sua aplicação devendo sempre buscar o mais adequado para

sua funcionalidade.

Um socket também pode ser o local

das placas-mãe destinado a receber a CPU (o processador). Um Socket CPU

fornece muitas funções, incluindo o fornecimento de uma estrutura física para

suportar o CPU, fornecendo suporte para um dissipador de calor, facilitando a

substituição (assim como a redução de custos) e, sobretudo formando uma

interface elétrica tanto com a CPU e o PCB.

Ø Na Camada de Transporte encontramos

os protocolos DCCP e IPX/SPX.

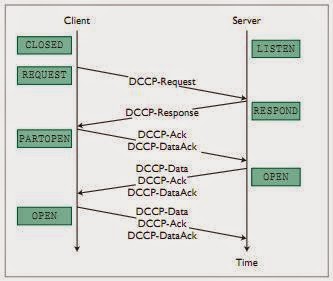

O Protocolo

DCCP (Datagram Congestion Control Protocol) é um Protocolo de Controle

de Congestionamento de Datagramas. Este protocolo foi desenvolvido para fornecer

funcionalidades necessárias às aplicações multimídia na Internet, tais como

streaming de media, voz sobre ip e jogos on-line. Este protocolo visa oferecer

controle de congestionamento e reconhecimento da chegada de pacotes (ACK), às

aplicações que não toleram o overhead introduzindo pela entrega confiável

provida pelo protocolo TCP.

As

características principais do protocolo DCCP são:

·

Fluxo de datagramas orientado à

conexão e não confiável com confirmação de entrega;

·

HandShake confiável para

estabelecimento e término da conexão;

·

Negociação confiável de parâmetros

a serem utilizados durante a conexão;

·

Mecanismos de controle de

congestionamento TCP-Friendly.

O Protocolo IPX/SPX foi desenvolvido pela

Novell para uso no Novell NetWare. Ele foi o protocolo usado por padrão até o

NetWare 5.0, quando deu lugar ao TCP/IP como protocolo default. Apesar disso, o

IPX/SPX já foi um protocolo bastante popular e ainda continua a ser usado até

aos dias de hoje em algumas redes.

O IPX/SPX

é composto por dois protocolos. O IPX

é o responsável pelo encaminhamento e transmissão dos pacotes (como o IP),

enquanto o SPX é o responsável por

criar e encerrar as ligações, verifica a recepção dos pacotes (retransmitindo

pacotes perdidos) e outras funções de controle (como o TCP). Cada estação

possui um endereço único, mas a forma como eles são criados muda

radicalmente em relação ao IPV4.

Ø Na Camada de Rede encontramos

os protocolos IPSEC e IGMP.

O Protocolo IPSEC (Internet

Protocol Security) é um conjunto de padrões

utilizados para que possamos garantir uma comunicação segura (criptografada)

entre dois ou mais hosts em uma rede, mesmo que as informações sejam enviadas

por um meio não seguro, como a internet por exemplo. Como exemplo, temos

o conceito de VNP, que nada mais é do que um túnel fechado entre um computador

e um servidor, por exemplo, onde ambos têm uma chave que criptografa toda

espécie de dados que trafeguem por esse túnel, daí o nome “VPN”, que significa

“Rede Privada Virtual”.

É importante saber que,

logicamente, hosts com IPSec habilitado não conseguem comunicação com hosts sem

IPSec.

O Protocolo

IGMP (Internet Group Management Protocol) é o protocolo de gerenciamento de grupo usado

por hosts para reportar seus participantes de grupos de hosts a roteadores

multicast vizinhos. É um protocolo assimétrico e é especificado aqui do ponto

de vista de um host, ao invés do de um roteador multicast.

O IGMP é uma parte

integral do IP. É um requisito básico de implementações a todos os hosts que

desejem enviar e receber pacotes multicast. As mensagens IGMP são encapsuladas

em datagramas IP, com um número de protocolo IP igual a 2.

Ø Na Camada de Enlace encontramos

os protocolos FRAME RELAY e TOKEN RING.

O Protocolo Frame Relay é uma

tecnologia de comunicação de dados de alta velocidade que é usada para

interligar aplicações do tipo LAN, SNA, Internet e Voz.

Pode-se dizer que a

tecnologia Frame Relay fornece um meio para enviar informações através de uma

rede de dados, dividindo essas informações em frames (quadros) ou packets

(pacotes). Cada frame carrega um endereço que é usado pelos equipamentos da

rede para determinar o seu destino.

Esta tecnologia

utiliza uma forma simplificada de chaveamento de pacotes, que é adequada para

computadores, estações de trabalho e servidores de alta performance que operam

com protocolos inteligentes, tais como SNA e TCP/IP. Isto permite que uma

grande variedade de aplicações utilize essa tecnologia, aproveitando-se de sua

confiabilidade e eficiência no uso de banda.

Vantagens

A tecnologia Frame Relay oferece vários benefícios, quando

comparada com outras tecnologias:

·

Custo de propriedade reduzido (equipamentos mais simples);

·

Padrões estáveis e largamente utilizados, o que possibilita a

implementação de plataformas abertas e plug-and-play;

·

Overhead reduzido, combinado com alta confiabilidade;

·

Redes escaláveis, flexíveis e com procedimentos de recuperação bem

definidos;

·

Interoperabilidade com outros protocolos e aplicações, tais como

ATM e TCP/IP.

Restrições

Entretanto, para as vantagens do Frame Relay serem efetivas, 2

requisitos devem ser atendidos:

·

Os equipamentos de usuário devem utilizar aplicações com

protocolos inteligentes, que controle o fluxo das informações enviadas e

recebidas;

·

A rede de transporte deve ser virtualmente a prova de falhas.

O Protocolo

Token Ring é um

protocolo de redes que opera na camada física (ligação de dados) e de enlace do

modelo OSI dependendo de sua aplicação. Consiste numa trama de três bytes, que

circula numa topologia em anel em que as estações devem aguardar a sua recepção

para transmitir. A transmissão dá-se durante uma pequena janela de tempo, e

apenas por quem detém o token.

Este

protocolo utiliza a topologia em Anel e nela circula uma ficha (token). A

circulação da ficha é comandada por cada micro da rede. Cada micro recebe a

ficha, e, caso ela esteja vazia, tem a oportunidade de enviar um quadro de

dados para um outro micro da rede, “enchendo” a ficha. Em seguida, esse

computador transmite a ficha para o próximo micro do anel. A ficha fica

circulando infinitamente. Caso ela esteja cheia, ela circula até chegar na máquina

que tenha o endereço de destino especificado no quadro de dados.

Diferentemente

das redes Ethernet que usam uma topologia lógica de barramento, as redes Token

Ring utilizam uma topologia lógica de anel. Quanto à topologia física, é

utilizado um sistema de estrela parecido com o 10BaseT, onde temos, hubs

inteligentes com 8 portas cada ligados entre si.

Ø Na Camada de Física encontramos

os protocolos 802.11 A/B/G/N e SONET.

O Protocolo 802.11 A/B/G/N ou

IEEE 802.11 é o padrão utilizado para um conjunto de especificações

para redes locais sem fio.

Até alguns anos atrás, somente era

possível interconectar computadores por meio de cabos. Este tipo de conexão é

bastante popular, mas conta com algumas limitações, por exemplo: só se pode

movimentar o computador até o limite de alcance do cabo; ambientes com muitos

computadores podem exigir adaptações na estrutura do prédio para a passagem dos

fios; em uma casa, pode ser necessário fazer furos na parede para que os cabos

alcancem outros cômodos; a manipulação constante ou incorreta pode fazer com

que o conector do cabo se danifique. Felizmente, as redes sem fio (wireless) WiFi surgiram para eliminar estas limitações.

Com a tecnologia Wi-Fi, é possível

implementar redes que conectam computadores e outros dispositivos compatíveis

(smartphones, tablets, consoles de videogame, impressoras, etc) que estejam

próximos geograficamente. Estas redes não exigem o uso de cabos, já que efetuam

a transmissão de dados por meio de radiofrequência. Este esquema oferece várias

vantagens:

·

Permite ao usuário utilizar a rede

em qualquer ponto dentro dos limites de alcance da transmissão;

·

Possibilita a inserção rápida de

outros computadores e dispositivos na rede;

·

Evita que paredes ou estruturas

prediais sejam furadas ou adaptadas para a passagem de fios.

SSID (Service Set Identifier)

Vamos conhecer as versões mais importantes

do 802.11, antes, é conveniente saber que, para uma rede deste tipo ser

estabelecida, é necessário que os dispositivos (também chamados de STA - de "station")

se conectem a aparelhos que forneçam o acesso. Estes são genericamente

denominados Access Point (AP). Quando um ou mais STAs se conectam a

um AP, tem-se, portanto, uma rede, que é denominada Basic Service Set (BSS).

Por questões de segurança é

necessário que cada BSS receba uma identificação , ou seja, o nome da rede, sendo o SSID.

ü

802.11

("original"): A

primeira versão do padrão 802.11 foi lançada em 1997, após 7 anos

de estudos, aproximadamente. Com o surgimento de novas versões,

a versão original passou a ser conhecida como 802.11-1997 ou,

ainda, como 802.11

legacy. Por se tratar de uma tecnologia

de transmissão por radiofrequência, o IEEE (Institute of

Electrical and Electronic Engineers) determinou que o padrão operasse no intervalo de

frequências entre 2,4 GHz e 2,4835 GHz.

ü

Padrão 802.11b: Em 1999, foi lançada uma atualização do padrão

802.11 que recebeu o nome 802.11b. A

principal característica desta versão é a possibilidade de estabelecer conexões

nas seguintes velocidades de transmissão: 1 Mb/s, 2 Mb/s, 5,5 Mb/s e 11 Mb/s.

A área de cobertura de

uma transmissão 802.11b pode chegar, teoricamente, a 400 metros em ambientes

abertos e pode atingir uma faixa de 50 metros em lugares fechados (tais como

escritórios e residências). É importante frisar, no entanto, que o alcance da

transmissão pode sofrer influência de uma série de fatores, tais como objetos

que causam interferência ou impedem a propagação da transmissão a partir do

ponto em que estão localizados.

O padrão 802.11b foi o

primeiro a ser adotado em larga escala, sendo, portanto, um dos responsáveis

pela popularização das redes Wi-Fi.

ü

Padrão 802.11a foi disponibilizado

no final do ano de 1999, quase na mesma época que a versão 802.11b. Sua

principal característica é a possibilidade de operar com taxas de transmissão

de dados no seguintes valores: 6 Mb/s, 9 Mb/s, 12 Mb/s, 18 Mb/s, 24 Mb/s, 36

Mb/s, 48 Mb/s e 54 Mb/s. O alcance geográfico de sua transmissão é de cerca de

50 metros. No entanto, a sua frequência de operação é diferente do padrão

802.11 original: 5 GHz, com canais de 20 MHz dentro desta faixa.

ü Padrão 802.11g foi disponibilizado em 2003 e é tido como o "sucessor natural"

da versão 802.11b, uma vez que é totalmente compatível com este. Isso significa

que um dispositivo que opera com 802.11g pode "conversar" com outro

que trabalha com 802.11b sem qualquer problema, exceto o fato de que a taxa de

transmissão de dados é, obviamente, limitava ao máximo suportado por este

último.

O principal atrativo do padrão 802.11g é poder

trabalhar com taxas de transmissão de até 54 Mb/s.

ü

Padrão

802.11n tem como principal característica o uso de um esquema chamado Multiple-Input Multiple-Output (MIMO), capaz de aumentar consideravelmente

as taxas de transferência de dados por meio da combinação de várias vias de

transmissão (antenas). Com isso, é possível, por exemplo, usar dois, três ou

quatro emissores e receptores para o funcionamento da rede.

Uma das configurações mais

comuns neste caso é o uso de APs que utilizam três antenas (três vias de

transmissão) e STAs com a mesma quantidade de receptores. Somando esta

característica de combinação com o aprimoramento de suas especificações, o

padrão 802.11n é capaz de fazer transmissões na faixa de 300 Mb/s e,

teoricamente, pode atingir taxas de até 600 Mb/s. No modo de transmissão mais

simples, com uma via de transmissão, o 802.11n pode chegar à casa dos 150 Mb/s.

Em relação à sua frequência, o padrão 802.11n

pode trabalhar com as faixas de 2,4 GHz e 5 GHz, o que o torna compatível com

os padrões anteriores, inclusive com o 802.11a (pelo menos, teoricamente). Cada

canal dentro dessas faixas possui, por padrão, largura de 40 MHz.

O "sucessor" do 802.11n é o padrão 802.11ac, cujas especificações foram desenvolvidas quase

que totalmente entre os anos de 2011 e 2013, com a aprovação final de suas

características pelo IEEE devendo acontecer até 2015.

A principal vantagem do 802.11ac está em sua velocidade, estimada

em até 433 Mb/s no modo mais simples. Mas, teoricamente, é possível fazer a

rede superar a casa dos 6 Gb/s (gigabits por segundo) em um modo mais avançado

que utiliza múltiplas vias de transmissão (antenas) - no máximo, oito. A

tendência é que a indústria priorize equipamentos com uso de até três antenas,

fazendo a velocidade máxima ser de aproximadamente 1,3 Gb/s.

Também chamada de 5G

WiFi - há até um site

criado para promover esta especificação: www.5gwifi.org -, o 802.11ac trabalha na frequência

de 5 GHz, sendo que, dentro desta faixa, cada canal pode ter, por

padrão, largura de 80 MHz (160 MHz como opcional).